Formation (ISC)²

Les formations et certifications en sécurité de l'information de (ISC) ² sont reconnues comme une norme mondiale d'excellence.

(ISC)² est une association internationale à but non lucratif regroupant plus de 138 000 membres certifiés. Son programme de certification aide les professionnels responsables de tous les aspects de la sécurité de l'information.

En tant que professionnel de la sécurité, vous pouvez faire face à d’immenses pressions pour rester en avance sur les attaques dans un environnement en constante évolution. C'est pourquoi nous vous proposons une formation solide pour préparer le titre de certification, délivrée par un instructeur lui-même certifié. Ainsi vous apporterez la garantie que votre organisation est mieux préparée pour protéger ses actifs et son infrastructure.

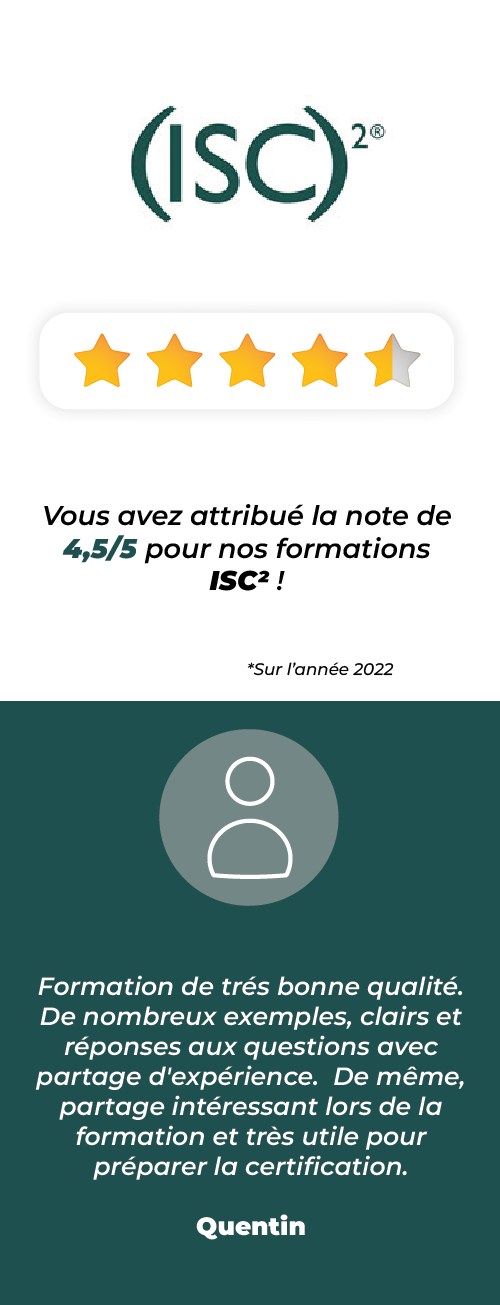

La certification CISSP reste aujourd'hui l'une des certifications les mieux payées au monde, comme le confirme notre dernier rapport sur les Compétences et les salaires. En 2020, la formation de préparation CISSP a recueilli la note de satisfaction de 4,9 sur 5!